macOS 中新发现的一个漏洞可能允许攻击者绕过关键安全机制,在未经授权的情况下访问敏感文件。独立安全研究人员 Mickey Jin 在 POC2024 会议上公布了这一发现。

Jin 的研究重点是利用 macOS 进程间通信(IPC)机制的弱点,特别是 XPC 服务。这些服务专为不同进程之间的通信而设计,已被发现存在漏洞,可被用来规避操作系统的沙盒保护。

利用 XPC 服务突破安全屏障

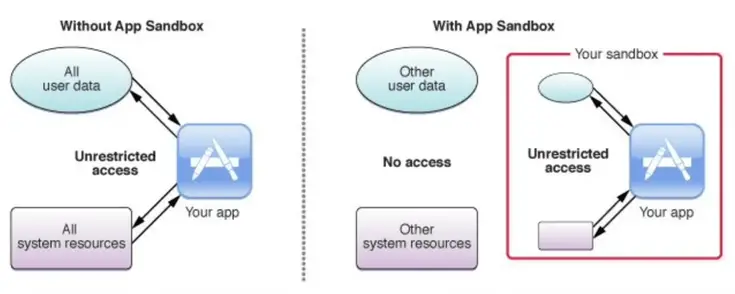

macOS 采用沙箱技术限制应用程序对系统资源和用户数据的访问,从而提高了系统的整体安全性。然而,Jin 的研究表明,某些 XPC 服务(尤其是驻留在系统框架内的服务)可以被操纵来逃避这些沙箱限制。研究人员发现了多个沙箱逃逸漏洞: CVE-2023-27944、CVE-2023-32414、CVE-2023-32404、CVE-2023-41077、CVE-2023-42961、CVE-2024-27864、CVE-2023-42977 等。

通过利用这些漏洞,恶意行为者可以获得更高的权限,有效绕过预期的安全限制。Jin 强调的一个显著例子是 “ShoveService”,利用该漏洞只需编写极少代码即可实现系统级命令执行。

苹果的缓解措施和正在进行的研究

苹果公司已对这些发现做出回应,发布了多个已发现漏洞的补丁。不过,Jin 的研究仍在进行中,因为一些漏洞,特别是与客户端权限验证不充分的 XPC 服务相关的漏洞,仍在调查之中。

在最近的 MacOS 版本(如 Ventura 和 Sonoma)中,苹果推出了几项安全增强措施,以减轻这些威胁:

- 强制 XPC 客户端授权: 这可以确保只有经过授权的进程才能访问敏感的 XPC 服务。

- 限制访问易受攻击的服务: 这限制了应用程序与可能被利用的服务之间的交互。

- 增强保护机制: 这些保护措施可防止未经授权的命令被执行,从而加强系统安全性。

增强安全性的建议

强烈建议用户将 macOS 系统更新到最新版本,以便从最新的安全补丁中获益。此外,在下载和安装应用程序时,尤其是从不受信任的来源下载和安装应用程序时,务必要小心谨慎,这样才能最大限度地降低受威胁的风险。